近两年,俄罗斯黑客似乎异常活跃,他们的魔爪伸向了全球范围内各个行业,尤以屡次干扰政治活动带来了最为恶劣的影响。

这一次,趋势科技为我们揭秘了俄罗斯黑客针对谷歌用户的最新钓鱼手段——利用OAuth协议(第三方无需使用用户的用户名与密码就可以申请获得该用户资源的授权),并冒充谷歌应用诱骗用户落入陷阱。

也就是说,虽然谷歌为用户设置了双重认证方式,钓鱼攻击仍然能够顺利进行。

俄罗斯的黑客团体是影响美国与欧洲选举活动的罪魁祸首,他们通过诱使受害者主动泄露密码、甚至窃取访问令牌的方式黑入重要的电子邮件账户。

趋势科技在其周二的报告中指出,该黑客集团被称为“Fancy Bear(花式熊)”或“Pawn Storm(pawn风暴)”,一般都以发送钓鱼邮件的方式展开攻击行动。他们的钓鱼方式应对起来十分棘手,能够绕过谷歌的双重验证。

攻击的第一步就是假冒谷歌公司的身份发送虚假邮件,邮件主题是“你的账户存在安全风险”。

Fancy Bear发送的钓鱼邮件

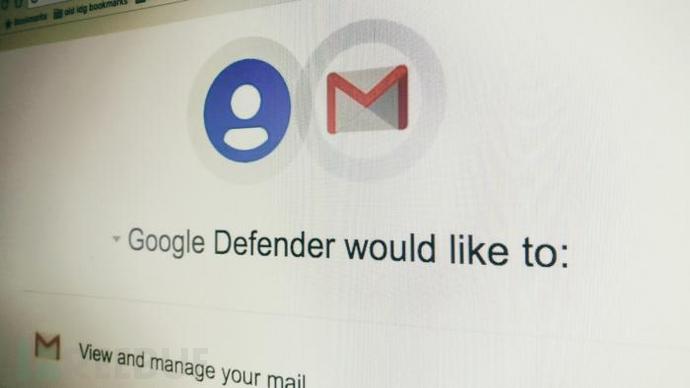

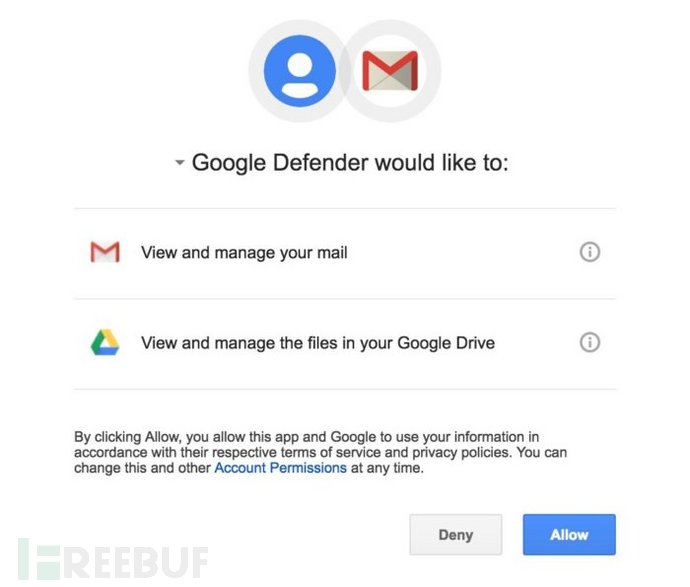

该电子邮件声称谷歌检测到他们的帐户出现了几次异常登录,建议用户安装一个叫作“Google Defender”的安全应用程序。

但实际上,这个程序就是个一个陷阱,帮助该黑客组织窃取受害者谷歌帐户的特殊访问令牌。受害者将被重定向至一个真实的Google页面,在不知情的情况下把查看和管理其电子邮件的权限交给了冒牌的“Google Defener”。也就是说点击了“允许”的用户把他们的OAuth令牌移交给了背后的黑客。

虽然OAuth协议不会泄露密码信息,但它能够通过特殊令牌授权第三方应用程序访问某个互联网帐户。

OAuth协议设计的本意是为用户带来便利,但安全专家早已发出警告,该协议容易被不法分子所利用。在Fancy Bear的案例中,黑客就利用了该协议来创建虚假应用,骗取用户账户的访问权限。

前文已经提到,虽然谷歌采用了双重验证方式,用于阻止恶意的账户访问行为,但这种方式不能完全阻止黑客的入侵。谷歌的双重验证功能不仅需要密码,还需要在登录时输入系统西东发送至用户绑定手机的验证码。这是目前被公认为有效的账户保护方式。但是Fancy Bear的钓鱼手段回避了这一安全措施。他们通过伪造的谷歌安全应用欺骗用户交出访问权限。

趋势科技在其报告中表示:“目前很多用户都能够辨识常见的钓鱼邮件,但对于这种利用OAuth的钓鱼手段往往都是猝不及防。即使接受过专业信息安全培训的人也有可能上当。”

谷歌表示,保护用户免受这种网络钓鱼攻击需采取多种措施。谷歌公司已经着手检测和评估潜在的OAuth滥用行为,并对上千违反谷歌用户数据政策的应用(如冒牌的谷歌应用)采取强制关停措施。另外,他们还强调,用户应直接从谷歌官方网站、Google Play或苹果的App store下载安装谷歌应用程序。

据趋势科技报道,2015年至2016年的受害者很多都遭遇了这种攻击手段。除了Google Defender,Fancy Bear还仿冒了Google Email Protection和Google扫描器等应用程序。他们也通过假冒Delivery Service和McAfee Email protection这些应用去欺骗雅虎的用户。

黑客试图通过虚假的谷歌第三方应用欺骗用户交出他们email账户的访问权限

趋势科技提醒广大互联网用户千万不要同意来源不明的OAuth令牌请求。

虽然有时候密码重置能够撤销OAuth令牌,但最好还是检查一下连接到你电子邮件账户的第三方应用。可以通过查看邮件账户的安全设置完成这一步骤,必要时撤销访问。

Fancy Bear团队在去年美国民主党全国委员会的被黑事件中早已臭名昭著。该黑客团队的攻击目标从政府部门、媒体机构到大学和高级智囊团组织,范围十分广泛。

微信扫一扫打赏

微信扫一扫打赏